机器学习是否为黑客攻击工业系统打开了方便之门?

76

76

拍明

拍明

原标题:机器学习是否为黑客攻击工业系统打开了方便之门?

每种计算方法都会招致一些安全挑战,机器学习 (ML) 也不例外。幸运的是,这一领域的人工智能 (AI) 的漏洞在相当大的程度上是可预测的。但遗憾的是,漏洞并不是很容易发现。

当考虑到涉及庞大的数据量、这些数据的细粒度以及机器学习随着时间推移而成长和改进的事实时,其中就蕴涵着这些挑战。机器学习根据人类无法感知的模式处理数据,这既是优点又是漏洞。

人工智能的每个领域都带来高效率、高质量和常常史无前例的创新。例如在制造过程中,人工智能使问题易于发现和纠正,基于人工智能的安全方法可以保护所涉及的过程。

机器学习通过训练算法进行“学习”,确定某种情况的可能结果,同时通过深度学习(DL,人工智能的另一个子集),算法能够让软件自我训练以执行任务。在这种情况下,多层神经网络会接触到数百万的数据点,模拟人脑的能力来识别模式并对信息进行分类和澄清。

机器学习中的漏洞

回到当前的问题。机器学习是否为黑客攻击工业系统打开了方便之门?答案是,没有什么是万无一失的,尤其是快速发展的技术。也就是说,有些机器学习/深度学习系统设计精湛,有些则设计欠佳,因此有些系统比另一些系统更容易受到黑客攻击。

Gartner 预测,到 2025 年,机器学习将成为每种安全解决方案的一部分。与此同时,需要处理的安全漏洞则会倍增。这方面的有效例子包括,Google 通过机器学习阻止了大约 99% 的垃圾邮件。据说,IBM 的 Watson 在 2017 年阻止了针对温布尔登网球赛的 2 亿次网络攻击。机器学习算法在保护基于云的平台和分析可疑活动(包括登录和其他异常)方面发挥着重要作用。

最常用的攻击模式是一种对抗技术,即试图通过恶意输入侵入模型,从而使模型出错。当新输入包含微妙但恶意制作的数据时,模型将表现不佳,但模型的统计性能可能不会受到损害。通过以下方式,也能对机器学习模型进行攻击:

损害完整性是其中之一。如果机器学习模型没有过滤掉一个或多个反面案例,让反面案例潜入系统,那么就可能会被黑入。

开展试探性攻击,通过输入记录值了解模型预测。

诱发型攻击会改变训练数据和模型。传送到系统的输入记录可能有潜入的不当记录,也有可能有被阻止进入的有效记录。

如果不当输入被放过,那就是完整性攻击;攻击者可以定期进入,系统可能会将不当输入标记为有效输入。

当训练模型所用的数据是攻击者的数据,而有效输入被系统过滤掉时,发生的就是可用性攻击。在这种情况下,合法记录可能被删除。

虽然犯罪活动确实在加大对机器学习的攻击力度,但这并不像听起来那么容易。幸运的是,在运用高级技术来增强安全性之前,可以从一些非常简单的地方着手保护系统。例如,系统软件如果已过时,且未下载可用补丁,就会更容易受到攻击。强大的凭据和多因素身份验证都很重要。此外,不能使用简单的用户名/密码,网络应采取更安全的措施。

从何处着手

为了帮助开发人工智能应用,有如下套件可用:

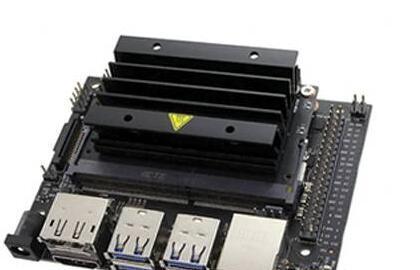

Seeed Technology 的 NVIDIA Jetson Nano 开发套件能满足深度学习、计算机视觉、GPU 计算和多媒体处理之类 AI 工作负载的性能需求(图 1)。它可以让用户针对图像分类、对象检测、分割、语音处理之类的应用运行 AI 框架和模型。最后,通过它可以简单地连接各种传感器以支持多样化的 AI 应用。

图 1:Jetson Nano 套件受 Seeed Technology 的 JetPack 支持,其中包括用于 AI 应用的板级支持包、Linux 操作系统、NVIDIA CUDA、cuDNN 和 TensorRT 软件库。(图片来源:Seeed)

Adafruit 和 Digi-Key 最近推出了 BrainCraft EDGE BADGE 嵌入式评估板(图 2),它通过运行 TensorFlow Lite 迷你版本的小型微控制器将机器学习扩展到边缘。这种信用卡大小的评估板(如图 2 所示)内置 Microchip 的 ATSAMD51J19 微控制器,带有 512 KB 闪存和 192 KB RAM。该套件包括用于语音识别的内置麦克风输入,以及带有演示程序的 Arduino 库,用以识别各种单词对和手势。

图 2:此 Supercon 徽章也可以用作铭牌,利用 CircuitPython 进行编程。它是一种 USB 驱动器,不需要 IDE 即可显示名称、二维码或其他信息。(图片来源:Adafruit)

最后,诸如 STMicroelectronics 的 LSM6DOX 之类高级传感器加上机器学习内核、有限状态机和高级数字功能,大大增强了该公司的 STM32 微处理器系列,使其能够满足 AI 功能的性能和精度要求。

未来趋势

如今已经有基于云的计算模型包括了通过认知计算、自动机器学习、机器学习模型管理、机器学习模型服务和基于 GPU 的计算提供的机器学习平台。但是,当考虑到机器学习和深度学习应用需要大量数据时,很明显,头条新闻充斥着越来越多的云黑客攻击事件。

在将涉及 AI/ML 的敏感数据移至云端时,公司要谨慎对待。真正保护敏感数据所需的安全策略以及控制黑客入侵的方法,不一定像它们需要的那样值得信赖。

物联网会产生令人难以置信的大量数据。启动 AI、自动化、机器学习等所需的数据,尤其是在混合有遗留数据的情况下,绝对必须是适合应用的合适数据。

以下是开发人员在实现 AI/ML 时应采取步骤简表:

知晓并理解现有数据差距

了解哪些工作流程将受到潜在 AI 项目的影响

确保全公司接受既有的并经过沟通的最终计划,知晓每个人如何参与该过程

抓住技术和机会,而不是着手削减成本

从数据清理开始,检测、更正、删除损坏或不准确的记录

总结

人工智能和机器学习需要高质量的数据驱动算法和决策。人工智能、机器学习和深度学习可能会在某个时候对大多数公司的未来产生重大影响。机器学习算法已经成为检测基于文件的恶意软件和阻止恶意软件的主要方法。此外,算法还能判断哪些应用不安全,并将其与生产系统隔离。人工智能还被用于金融服务、医疗健康和保险中,以保护极其敏感的数据。

的确,我们会迷惑于人工智能/机器学习的概念。若能充分发挥其潜力,它将是一个了不起的工具。实施前务必确保在公司内部已经有大量相关知识积累,或者让云或实施合作伙伴带领您顺利通过黑客雷区。

责任编辑:David

【免责声明】

1、本文内容、数据、图表等来源于网络引用或其他公开资料,版权归属原作者、原发表出处。若版权所有方对本文的引用持有异议,请联系拍明芯城(marketing@iczoom.com),本方将及时处理。

2、本文的引用仅供读者交流学习使用,不涉及商业目的。

3、本文内容仅代表作者观点,拍明芯城不对内容的准确性、可靠性或完整性提供明示或暗示的保证。读者阅读本文后做出的决定或行为,是基于自主意愿和独立判断做出的,请读者明确相关结果。

4、如需转载本方拥有版权的文章,请联系拍明芯城(marketing@iczoom.com)注明“转载原因”。未经允许私自转载拍明芯城将保留追究其法律责任的权利。

拍明芯城拥有对此声明的最终解释权。

产品分类

产品分类

2012- 2022 拍明芯城ICZOOM.com 版权所有 客服热线:400-693-8369 (9:00-18:00)

2012- 2022 拍明芯城ICZOOM.com 版权所有 客服热线:400-693-8369 (9:00-18:00)