使用有安全保障的闪存存储构建安全的汽车系统

48

48

拍明

拍明

原标题:使用有安全保障的闪存存储构建安全的汽车系统

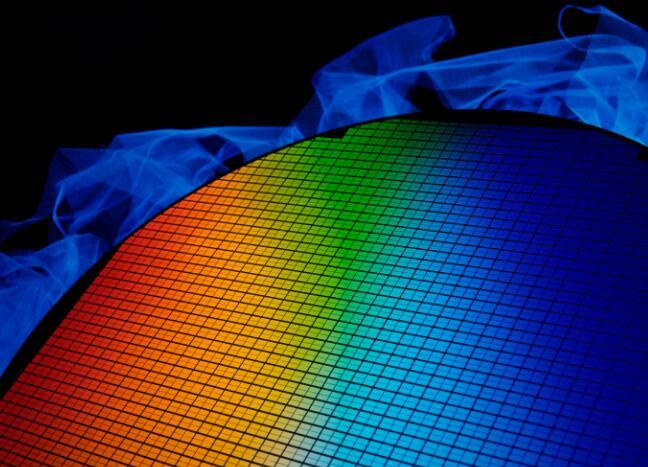

随着汽车电子系统向智能化、网联化、电动化方向发展,闪存存储(如NAND Flash、NOR Flash)已成为车载ECU、域控制器、信息娱乐系统等核心模块的关键组件,用于存储操作系统、应用程序、用户数据及安全凭证。然而,汽车系统的严苛环境(如高振动、宽温范围、电磁干扰)及安全威胁(如数据篡改、固件攻击、侧信道攻击)对闪存存储的安全性提出了极高要求。本文从硬件安全、数据安全、固件安全、供应链安全四个维度,系统解析如何构建基于安全闪存存储的汽车系统。

一、汽车闪存存储的核心安全挑战

1. 物理环境威胁

极端温度:

发动机舱ECU需承受-40℃~+125℃高温,传统消费级闪存可能因热膨胀导致接触不良或数据损坏。振动与冲击:

车辆行驶中的振动(如5-2000Hz频段)可能导致闪存芯片引脚虚焊或介质老化。电磁干扰(EMI):

电机驱动、无线通信(如5G、V2X)可能引发闪存读写错误或数据翻转。

2. 网络安全威胁

固件攻击:

攻击者通过篡改ECU固件(如Bootloader、操作系统)实现远程控制(如特斯拉刹车门事件)。数据窃取:

敏感信息(如用户身份、车辆位置、ADAS算法)可能被侧信道攻击(如功耗分析、电磁泄漏)窃取。侧信道攻击:

通过分析闪存读写时的电流、时序等物理特征,推断存储内容或加密密钥。

3. 供应链安全威胁

假冒芯片:

非授权厂商生产的翻新闪存可能存在隐藏后门或性能缺陷。供应链污染:

芯片设计或制造环节被植入恶意硬件(如硬件木马),导致系统漏洞。

二、安全闪存存储的硬件设计原则

1. 选用车规级闪存芯片

关键标准:

AEC-Q100/Q200:

通过高温老化、振动、ESD等测试,确保芯片在汽车环境下的可靠性。ISO 26262 ASIL等级:

根据功能安全需求选择ASIL-B/D级芯片(如ASIL-D要求故障检测覆盖率>99%)。典型产品:

NAND Flash:

三星KLMVG4J1CB-B0A1(3D TLC,支持-40℃~+105℃,ASIL-B)。NOR Flash:

赛普拉斯S29GL128P(128Mb,支持-40℃~+125℃,符合AEC-Q100 Grade 1)。

2. 硬件安全增强设计

温度管理:

集成温度传感器(TSENSOR),实时监测芯片温度并触发过热保护(如降频或关机)。

采用热界面材料(TIM)和散热片,优化热传导效率。

抗振动设计:

使用底部填充胶(Underfill)加固芯片引脚,减少振动导致的机械应力。

优化PCB布局,避免闪存芯片靠近高频振动源(如电机驱动模块)。

电磁屏蔽:

在闪存芯片周围铺设电磁屏蔽层(如铜箔),抑制EMI干扰。

采用差分信号传输(如LVDS)减少共模噪声影响。

三、数据安全:闪存存储的加密与完整性保护

1. 数据加密机制

存储加密:

全盘加密(FDE):

使用AES-256加密闪存所有数据,密钥存储在硬件安全模块(HSM)或安全元件(SE)中。文件级加密(FLE):

对敏感文件(如用户凭证、ADAS地图)单独加密,支持动态密钥更新。传输加密:

在闪存与MCU之间采用SPI加密协议(如SPI 3.0+AES-128),防止中间人攻击。

对外部接口(如USB、SD卡)实施TLS 1.3加密,确保数据传输安全。

2. 数据完整性保护

哈希校验:

对固件、配置文件等关键数据计算SHA-256哈希值,存储在独立区域(如OTP熔丝)。

启动时验证哈希值,若不匹配则触发安全启动(Secure Boot)流程。

数字签名:

使用ECC P-256算法对固件更新包签名,ECU验证签名后才能执行更新。

典型案例:

特斯拉通过CAN总线+HSM实现固件签名验证,防止非法固件刷写。

3. 安全擦除与防回滚

安全擦除:

支持NIST SP 800-88 Rev.1标准的安全擦除命令,确保数据不可恢复。

在车辆报废或转售时,通过HSM触发闪存全盘擦除。

防回滚攻击:

在闪存中存储版本号计数器,禁止降级安装旧版本固件(防止已知漏洞利用)。

四、固件安全:安全启动与可信执行环境

1. 安全启动(Secure Boot)流程

第一阶段(BootROM):

芯片上电后,执行只读存储器(ROM)中的不可篡改代码。

验证一级Bootloader(BL1)的数字签名(如RSA-2048)。

第二阶段(BL1):

加载并验证二级Bootloader(BL2)的哈希值(存储在OTP熔丝中)。

第三阶段(BL2):

加载操作系统内核,验证其完整性后启动用户空间。

典型实现:

英飞凌AURIX TC3xx系列MCU集成HSM,支持安全启动链验证。

2. 可信执行环境(TEE)

架构设计:

在MCU中划分安全世界(Secure World)和非安全世界(Normal World)。

安全世界运行敏感任务(如密钥管理、加密操作),非安全世界运行普通应用。

技术方案:

ARM TrustZone:

广泛用于车载域控制器(如NXP S32G),隔离安全与非安全代码。RISC-V PMP:

通过物理内存保护(PMP)实现类似TrustZone的功能。

五、供应链安全:从芯片到系统的全生命周期防护

1. 芯片级防护

唯一标识符(UID):

每颗闪存芯片内置64位唯一ID,用于防伪和溯源。

典型案例:

美光MT29F系列NAND Flash支持PUF(物理不可克隆函数)技术,生成芯片唯一密钥。安全调试接口:

默认禁用JTAG/SWD调试接口,需通过挑战-响应认证才能启用。

2. 系统集成安全

安全配置管理:

使用HSM生成并存储设备唯一密钥(DUK),禁止外部读取。

对闪存分区设置读写权限(如只读、加密读写),防止非法访问。

安全更新机制:

支持差分固件更新,减少传输数据量并降低中间人攻击风险。

更新包需包含时间戳和过期时间,防止重放攻击。

3. 生产与运维安全

安全烧录:

在芯片封装阶段通过激光打标绑定唯一ID与生产批次信息。

使用安全编程器(如Xeltek SuperPro)加密烧录固件,防止代码泄露。

远程诊断安全:

通过V2X安全通道传输诊断日志,采用DTLS 1.2加密。

限制诊断接口的访问权限(如仅允许授权OEM服务器连接)。

六、典型应用案例解析

案例1:特斯拉Model 3的闪存安全设计

硬件安全:

使用三星KLUFG8R1EA-B0C1 eMMC 5.1闪存(128GB,支持-40℃~+85℃)。

集成NXP S32K144 MCU(ASIL-B)管理闪存读写,通过HSM保护密钥。

数据安全:

对用户数据(如驾驶习惯、地图)实施AES-256加密,密钥存储在HSM中。

固件更新采用RSA-2048签名+SHA-256校验,防止篡改。

供应链安全:

每颗eMMC芯片绑定唯一VID(Vendor ID)和PID(Product ID),通过特斯拉云端验证。

案例2:博世域控制器的安全启动实现

流程设计:

BootROM验证BL1签名(RSA-2048)。

BL1加载BL2并验证其哈希值(存储在OTP中)。

BL2启动AUTOSAR OS,加载安全服务(如加密、网络管理)。

安全机制:

使用Infineon OPTIGA TPM存储根密钥,支持国密SM2/SM4算法。

闪存分区设置为只读(Bootloader)、加密读写(应用)、安全擦除(日志)。

七、未来趋势:汽车闪存存储的安全演进

新型存储技术:

3D XPoint:结合DRAM速度与NAND非易失性,支持更低延迟的安全操作。

MRAM/FRAM:抗辐射、高耐久性,适用于安全关键ECU(如刹车系统)。

AI驱动的安全:

通过机器学习分析闪存读写模式,实时检测异常行为(如侧信道攻击)。

量子安全加密:

提前布局后量子密码(PQC)算法(如CRYSTALS-Kyber),抵御量子计算威胁。

八、总结与实操建议

选型阶段:

优先选择支持AEC-Q100/Q200、ISO 26262 ASIL-D的车规级闪存。

确认芯片是否集成HSM、PUF、安全调试接口等硬件安全功能。

设计阶段:

采用分层安全架构(硬件安全+数据加密+固件验证+供应链防护)。

对关键数据实施端到端加密,避免明文存储。

测试阶段:

执行故障注入攻击测试(如电压毛刺、时钟干扰),验证系统鲁棒性。

使用侧信道攻击仿真工具(如ElmoSim)评估抗攻击能力。

运维阶段:

建立安全日志审计机制,记录所有闪存访问行为。

定期更新加密密钥和固件,修复已知漏洞。

通过硬件加固、数据加密、固件验证、供应链管控的综合防护,安全闪存存储可成为汽车系统抵御网络攻击的“最后一道防线”,为智能驾驶、车联网等应用提供可信的数据存储基础。

责任编辑:

【免责声明】

1、本文内容、数据、图表等来源于网络引用或其他公开资料,版权归属原作者、原发表出处。若版权所有方对本文的引用持有异议,请联系拍明芯城(marketing@iczoom.com),本方将及时处理。

2、本文的引用仅供读者交流学习使用,不涉及商业目的。

3、本文内容仅代表作者观点,拍明芯城不对内容的准确性、可靠性或完整性提供明示或暗示的保证。读者阅读本文后做出的决定或行为,是基于自主意愿和独立判断做出的,请读者明确相关结果。

4、如需转载本方拥有版权的文章,请联系拍明芯城(marketing@iczoom.com)注明“转载原因”。未经允许私自转载拍明芯城将保留追究其法律责任的权利。

拍明芯城拥有对此声明的最终解释权。

产品分类

产品分类

2012- 2022 拍明芯城ICZOOM.com 版权所有 客服热线:400-693-8369 (9:00-18:00)

2012- 2022 拍明芯城ICZOOM.com 版权所有 客服热线:400-693-8369 (9:00-18:00)