威胁建模:为长远的物联网成功进行风险评估

33

33

拍明

拍明

原标题:威胁建模:为长远的物联网成功进行风险评估

威胁建模是一种通过对潜在攻击者进行模拟和分析,以识别和评估系统安全风险的方法。在物联网(IoT)领域,由于物联网应用将外围传感器、网关和云计算资源紧密结合,其包含的潜在攻击面和安全漏洞数量众多,因此威胁建模对于确保物联网系统的长远成功至关重要。以下是对威胁建模在物联网风险评估中的详细阐述:

一、物联网安全威胁概述

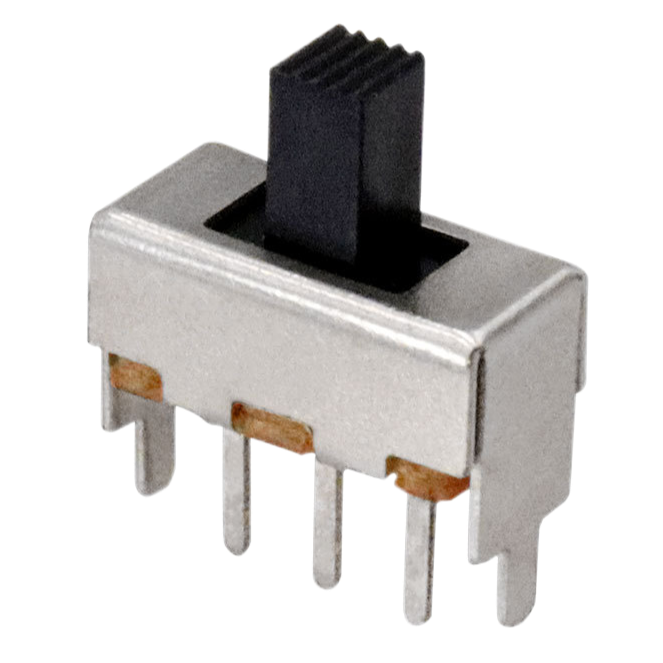

物联网设备通常由传感器、控制器和网络连接组成,这些设备可能面临多种安全威胁,包括但不限于:

物理攻击:黑客可能通过物理手段接近设备,进行破坏或篡改。

硬件漏洞:设备硬件设计或制造中的缺陷可能被利用。

软件漏洞:恶意软件、漏洞利用和远程代码执行等是软件层面的主要威胁。

网络攻击:如DDoS攻击、中间人攻击等,通过拦截、篡改或伪装网络流量来窃取信息或干扰设备通信。

数据泄露:物联网设备产生的大量数据可能包含敏感信息,如个人身份信息或商业机密。

二、威胁建模在物联网风险评估中的应用

系统描述与评估目标(TOE)

威胁建模始于对系统的准确描述,即评估目标(TOE)。TOE与特定用例相关,如智能水表的操作。

通过扩大或收紧TOE范围,威胁建模团队可以调整威胁识别过程的关注点。

识别潜在威胁

开发人员通过分析设计,识别与每个底层组件相关的安全漏洞。

使用公共资源如CAPEC(常见攻击模式枚举和分类)列表、CWE(常见弱点枚举)名单和CVE(常见漏洞和暴露)列表来辅助识别潜在威胁。

风险评估

使用通用漏洞评分系统(CVSS)等资源对特定漏洞相关的风险进行评级。

评估因素包括漏洞性质、执行攻击的路径(向量)、攻击的复杂性等。

例如,固件攻击可能因涉及多个因素而被评定为高风险。

制定安全目标和缓解措施

根据资产列表和已识别的漏洞,开发团队制定一组相应的安全目标和缓解方法。

这些措施可能包括安全启动、固件身份验证、对身份验证失败的响应等。

三、威胁建模的重要性

提高安全性:通过威胁建模,开发团队可以在设计阶段就考虑到潜在的安全威胁,从而在必要时加强安全性。

明智决策:对于可接受的风险,团队可以做出明智的决策,避免过度投入资源于低概率事件。

战略价值:对风险的性质取得可预见性,为企业提供极大的战略价值。

战术路线图:结合安全漏洞与风险评估,开发团队可以设计战术路线图,以防范和应对威胁。

四、自动化工具与资源

业界有许多自动化工具可帮助开发人员完成建模过程,如OWASP的Threat Dragon Project、Mozilla的SeaSponge以及微软的威胁建模工具等。这些工具采用不同的威胁建模方法,如系统图表和STRIDE(欺骗、篡改、否认、信息披露、拒绝服务和特权提升)方法。

五、结论

威胁建模是确保物联网系统长远成功的关键步骤。通过系统地识别、评估和应对潜在威胁,开发团队可以设计出更加安全可靠的物联网应用。同时,随着技术的不断发展,自动化工具和资源的出现将进一步简化威胁建模过程,提高评估的准确性和效率。

责任编辑:David

【免责声明】

1、本文内容、数据、图表等来源于网络引用或其他公开资料,版权归属原作者、原发表出处。若版权所有方对本文的引用持有异议,请联系拍明芯城(marketing@iczoom.com),本方将及时处理。

2、本文的引用仅供读者交流学习使用,不涉及商业目的。

3、本文内容仅代表作者观点,拍明芯城不对内容的准确性、可靠性或完整性提供明示或暗示的保证。读者阅读本文后做出的决定或行为,是基于自主意愿和独立判断做出的,请读者明确相关结果。

4、如需转载本方拥有版权的文章,请联系拍明芯城(marketing@iczoom.com)注明“转载原因”。未经允许私自转载拍明芯城将保留追究其法律责任的权利。

拍明芯城拥有对此声明的最终解释权。

产品分类

产品分类

2012- 2022 拍明芯城ICZOOM.com 版权所有 客服热线:400-693-8369 (9:00-18:00)

2012- 2022 拍明芯城ICZOOM.com 版权所有 客服热线:400-693-8369 (9:00-18:00)