自动化系统和网关的安全与保障

48

48

拍明

拍明

原标题:自动化系统和网关的安全与保障

一、核心安全挑战与风险分析

自动化系统(如+-、SCADA)及网关作为连接物理设备与数字网络的枢纽,面临以下关键威胁:

网络攻击

勒索软件:如WannaCry攻击制造业,导致生产线停机;

APT攻击:针对能源、交通等关键基础设施,窃取数据或破坏设备;

协议漏洞:Modbus、DNP3等工业协议缺乏加密,易被中间人攻击。

物理安全威胁

设备篡改:未经授权访问网关或传感器,篡改配置或数据;

环境干扰:电磁脉冲(EMP)、极端温度导致硬件失效。

数据完整性与隐私

虚假数据注入:攻击者伪造传感器数据,触发误操作(如虚假温度报警);

敏感信息泄露:工业配方、客户数据通过网关外泄。

二、自动化系统与网关的安全保障体系

1. 网络安全防护

| 防护措施 | 技术实现 | 典型应用场景 |

|---|---|---|

| 网络隔离 | 工业防火墙(如Cisco ICS Firewall) | 隔离生产网与企业办公网 |

| 加密通信 | TLS 1.3、IPsec VPN | 网关与云端/总部数据传输 |

| 入侵检测(IDS) | 基于规则的检测(如Snort)或AI行为分析 | 监控异常流量(如Modbus扫描) |

| 零信任架构 | 持续认证、最小权限访问 | 远程运维人员访问PLC |

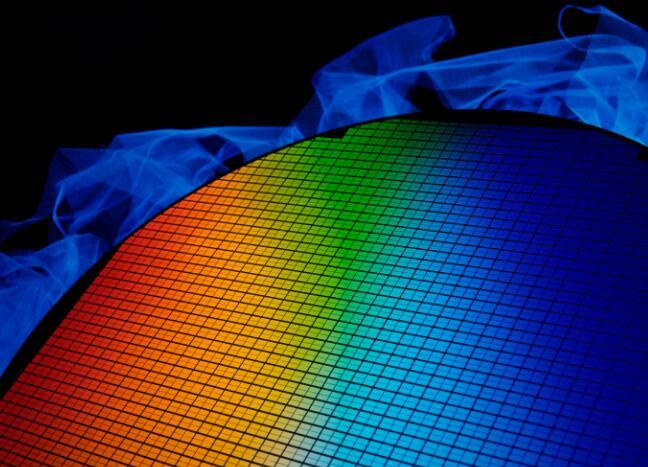

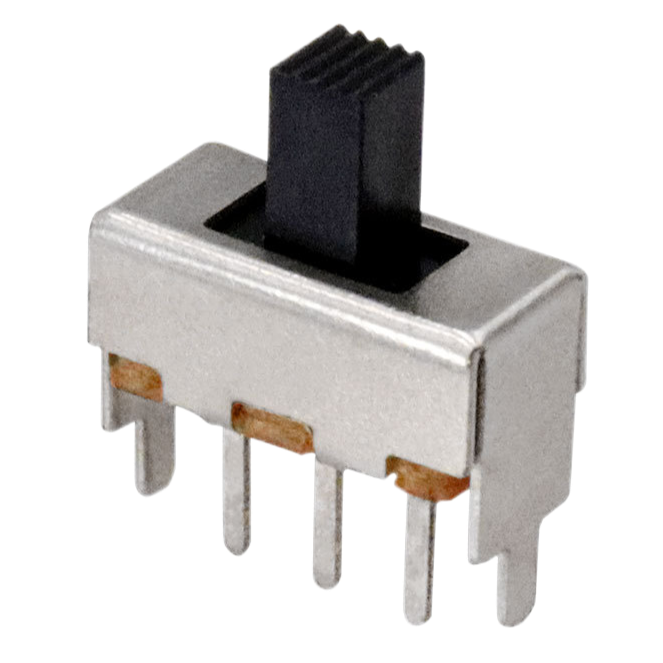

2. 硬件与固件安全

可信启动(Secure Boot):确保网关固件未被篡改(如使用TPM芯片);

硬件加密模块:集成HSM或SE,保护密钥与证书;

防篡改设计:外壳密封、传感器自毁电路(如检测到非法开盖)。

3. 数据安全与隐私

边缘计算:在网关本地处理敏感数据(如视频分析),减少云端传输;

数据脱敏:匿名化处理客户信息(如GDPR合规);

区块链存证:记录关键操作日志,防止篡改(如西门子MindSphere区块链方案)。

4. 物理安全与冗余

环境适应性:工业级网关(如-40℃~85℃工作温度,IP67防护等级);

冗余设计:双电源、双网口、热备份网关(如Moxa EDS-G509E);

电磁屏蔽:防止EMP攻击导致设备损坏。

三、典型安全事件与应对案例

案例1:乌克兰电网攻击(2015)

攻击手段:通过钓鱼邮件植入BlackEnergy3,篡改PLC逻辑导致停电;

安全漏洞:未隔离办公网与生产网,缺乏网关访问控制;

应对措施:部署工业防火墙,强制PLC通信加密(如IEC 62443标准)。

案例2:某汽车工厂勒索软件攻击(2021)

攻击手段:利用网关漏洞(未更新固件)传播勒索软件;

损失:生产线停机3天,损失超$1.5亿;

改进方案:实施自动化固件更新机制,定期漏洞扫描(如Nessus工具)。

案例3:医疗设备数据泄露(2022)

攻击手段:通过未加密的网关WiFi窃取患者数据;

合规问题:违反HIPAA隐私法规;

解决方案:启用WPA3加密,部署数据泄露防护(DLP)系统。

四、安全保障技术选型与推荐

工业网关安全功能对比

网关型号 加密支持 防火墙功能 物理防护 典型应用 Siemens SCALANCE TLS 1.3, IPsec 深度包检测 IP67 工厂自动化 Moxa UC-8100 AES-256, PKI 状态防火墙 -20℃~70℃ 智能交通 HPE Edgeline FIPS 140-2, HSM 微分段 抗震设计 能源行业 推荐方案

低成本场景:采用开源防火墙(如pfSense) + 工业级网关(如Red Lion CR3000);

高安全需求:选择支持IEC 62443-4-2认证的网关(如Phoenix Contact FL mGuard);

新兴技术:结合AI异常检测(如Darktrace)与区块链审计(如IBM Hyperledger)。

五、未来趋势与创新方向

AI驱动的主动防御

威胁预测:通过机器学习分析历史攻击数据,提前识别漏洞(如Claroty的Continuous Threat Detection);

自适应防护:根据攻击类型动态调整防火墙规则(如Palo Alto Networks的WildFire)。

量子安全通信

后量子加密:部署NIST标准化的CRYSTALS-Kyber算法,抵御量子计算破解;

量子密钥分发(QKD):在关键基础设施中试点(如中国“墨子号”卫星应用)。

5G与边缘安全融合

网络切片:为工业网关分配专用切片,隔离其他流量;

边缘AI:在网关本地运行AI模型,减少云端依赖(如NVIDIA Jetson平台)。

数字孪生与安全仿真

虚拟测试:在数字孪生环境中模拟攻击,验证安全策略(如ANSYS Twin Builder);

实时监控:对比物理系统与数字孪生状态,检测异常(如西门子NX IOT)。

六、总结:自动化系统与网关安全的核心原则

纵深防御(Defense in Depth)

从网络层、硬件层到数据层,构建多层防护(如防火墙+加密+访问控制)。

零信任与最小权限

默认不信任任何设备或用户,仅授予必要权限(如基于角色的访问控制RBAC)。

持续监控与响应

通过SIEM(如Splunk)和SOAR(如Demisto)实现威胁快速处置。

合规与标准

遵循IEC 62443、NIST CSF、ISO 27001等国际标准,降低法律风险。

一句话总结:自动化系统与网关的安全需通过网络隔离、硬件加固、数据加密、物理冗余四大支柱构建,结合AI、量子安全等新技术实现主动防御,最终形成“检测-防护-响应-恢复”的全生命周期管理体系。

责任编辑:

【免责声明】

1、本文内容、数据、图表等来源于网络引用或其他公开资料,版权归属原作者、原发表出处。若版权所有方对本文的引用持有异议,请联系拍明芯城(marketing@iczoom.com),本方将及时处理。

2、本文的引用仅供读者交流学习使用,不涉及商业目的。

3、本文内容仅代表作者观点,拍明芯城不对内容的准确性、可靠性或完整性提供明示或暗示的保证。读者阅读本文后做出的决定或行为,是基于自主意愿和独立判断做出的,请读者明确相关结果。

4、如需转载本方拥有版权的文章,请联系拍明芯城(marketing@iczoom.com)注明“转载原因”。未经允许私自转载拍明芯城将保留追究其法律责任的权利。

拍明芯城拥有对此声明的最终解释权。

产品分类

产品分类

2012- 2022 拍明芯城ICZOOM.com 版权所有 客服热线:400-693-8369 (9:00-18:00)

2012- 2022 拍明芯城ICZOOM.com 版权所有 客服热线:400-693-8369 (9:00-18:00)